Una nueva escalada de privilegios local ha sido encontrada y categorizada como crítica. El motivo por el cual toda la gente está hablando de ella es porque afecta a psexec, una utilidad para ejecutar programas que viene preinstalado y configurado como SUID en la mayoría de las distribuciones actuales de Linux.

La vulnerabilidad, descubierta por el equipo de investigación de Qualys y con identificador CVE-2021-4034, es posible debido a una mala gestión de los parámetros en una de las funciones del programa lo que provoca que termine intentando ejecutar variables de entorno como comandos. De este modo, un atacante puede crear una variable de entorno con un comando y forzar a psexec a que lo ejecute.

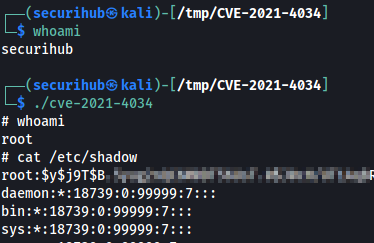

Se trata de una vulnerabilidad muy fácilmente explotable que permite a cualquier usuario del sistema conseguir ser root. Todas las versiones de polkit desde 2009 son vulnerables.

A continuación os dejamos un enlace al código que hemos utilizado en la anterior imagen para explotar la vulnerabilidad.

Si eres Blue Team y no estas leyendo este post porque eres un malvado que quiere hacer el mal, querrás saber como protegerte ante este tipo de ataque. Para ello tienes dos opciones:

Actualizar todas las distribuciones de Linux que proporcionan un backport de la corrección (reinicio necesario):

O si quieres una solución temporal más rapida, modificar el SUID psexec con el siguiente comando.

chmod 0755 /usr/bin/pkexec

| Cookie | Duración | Descripción |

|---|---|---|

| cookielawinfo-checkbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checkbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |